Windows系統修復漏洞曝光:存在遠程代碼執行漏洞

來源:快科技

?

2022-06-01 09:43:21

對于微軟來說,為Windows系統修復漏洞的速度又要加快了。

Shadow Chaser Group 的研究人員在 Twitter 上表示,這個存在于Microsoft Support Diagnostic Tool中的漏洞已經于4月 12日報告給微軟,并已經證明該漏洞已經被黑客利用進行攻擊,不過微軟安全響應中心團隊并未將報告的行為視為安全漏洞。

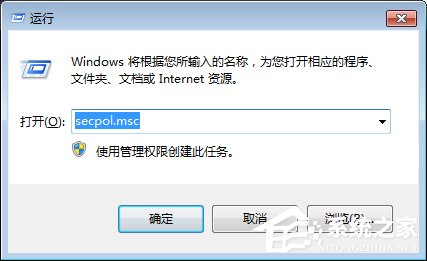

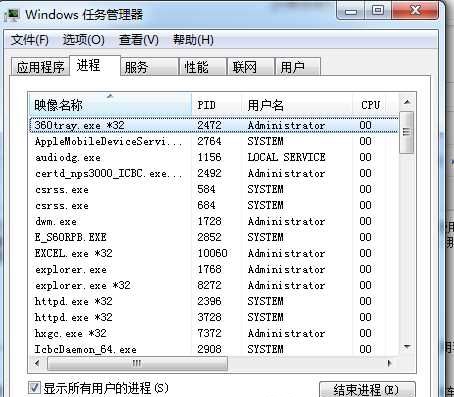

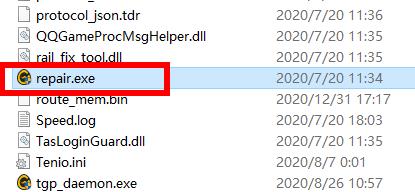

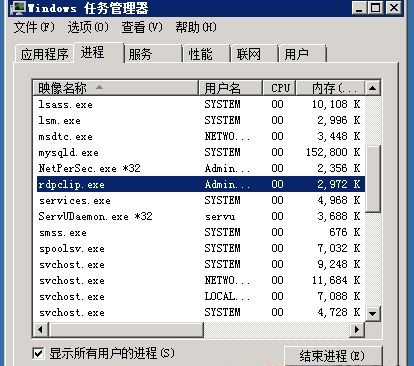

根據研究員 Kevin Beaumont 的分析,該文檔使用Word從遠程Web服務器檢索HTML文件。然后,該文檔使用MSProtocol URI方案來加載和執行PowerShell命令。

目前,微軟已經改變了口風,將該漏洞標識為 CVE-2022-30190,并將其描述為“關鍵”(critical)漏洞。

在公告中寫道:“當從Word等調用應用程序使用URL協議調用MSDT時,存在遠程代碼執行漏洞。成功利用此漏洞的攻擊者可以使用調用應用程序的權限運行任意代碼。然后攻擊者可以安裝程序、查看、更改或刪除數據,或者在用戶權限允許的上下文中創建新帳戶”。